根据The Hacker News的报道,最近被发现的Android间谍软件DragonEgg与iOS监控工具LightSpy有着紧密的关系。这种关系源于两者拥有相似的配置模式、指挥和控制服务器通信方式、运行时结构和插件。

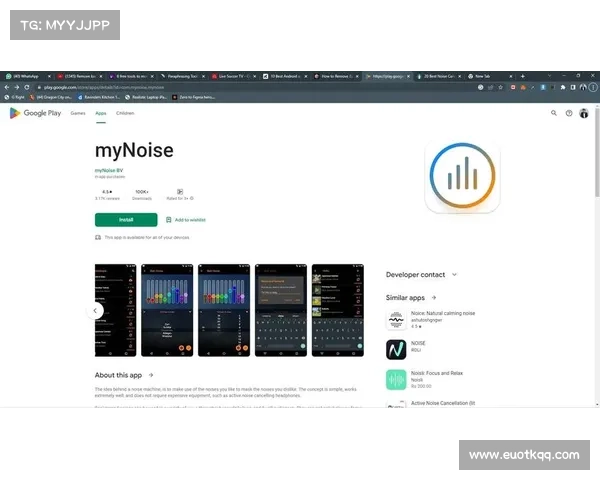

梯子加速根据ThreatFabric的报告,DragonEgg与LightSpy的攻击链均涉及一个被篡改的Telegram应用,这个应用被用来部署第二阶段的有效载荷,进而提示用户安装“核心”模块。该模块能够收集设备指纹,进行远程服务器通信,并具备自我更新的功能。

ThreatFabric指出:“该威胁行为者组将初始恶意阶段分发到流行的消息应用中是一个聪明的策略。这种方式带来了几种好处:植入式软件继承了载体应用所有的访问权限。在消息应用的情况下,这包括许多私密权限,例如相机和存储访问权限。”

这种新型间谍软件的发现无疑加剧了人们对于移动设备安全性的担忧,提醒用户在下载和使用应用时需多加小心。